domingo, 9 de dezembro de 2012

domingo, 2 de dezembro de 2012

terça-feira, 27 de novembro de 2012

SISTEMA OPERACIONAIS II: Hackintosh: veja como instalar o Mac OSX no seu PC!

O PC precisa ter processador da Intel (i3, i5 e i7). A ação é totalmente legal e a Apple é obrigada a dar suporte e atualizações

segunda-feira, 19 de novembro de 2012

domingo, 18 de novembro de 2012

segunda-feira, 15 de outubro de 2012

Extensões para Google Chrome ajudam você a não desperdiçar tempo na internet

Aplicações organizam, programam e controlam o tempo que você fica conectado na frente do computador

Memória RAM: um resumo da evolução : As memórias RAM são fundamentais para a produtividade e velocidade dos computadores

As memórias RAM são responsáveis por armazenar as informações que estão em uso no computador, fazendo com que o acesso aos dados seja mais rápido. Trocando em miúdos, quando você abre um programa qualquer, ele "escreve" nos pentes de memória RAM as informações necessárias para que a operação seja mais rápida. O programa pode, a partir daí, "ler" essas informações. Teoricamente, a mesma coisa poderia ser feita com o disco rígido, o HD. Porém, a velocidade seria muito menor, e os programas (e o desempenho do computador como um todo) seriam bem menos produtivos.

Uma rápida olhada na história

As memórias RAM atuais mais modernas são do tipo DIMM SDRAM DDR 3. Para traduzir a sigla, vale a pena dar uma olhada numa breve história das memórias. Os primeiros modelos de memória RAM apareceram ainda na década de 50. RAM quer dizer Random Access Memory, ou memória de acesso aleatório. Nos anos 70 elas começaram a se tornar populares, equipando os primeiros computadores pessoais. Naquela época, as memórias usavam um padrão chamado SIMM (single in-line memory module). A única diferença entre o padrão SIMM e o DIMM (double in-line memory module) atual é que, nos pentes mais antigos, havia chips de memória apenas de um dos lados do pente, como o nome indica: single, único. Atualmente, há chips dos dois lados, novamente como o nome indica: double, duplo.

A segunda sigla, SDRAM, tem a ver com a frequência com que as informações são transmitidas pelas memórias para o processador do computador. A sigla significa Synchronous Dynamic Random Access Memory, ou memória de acesso aleatório síncrono e dinâmico. Traduzindo. O acesso é aleatório porque o computador pode ter acesso a qualquer informação que esteja gravada na memória diretamente, sem precisar seguir uma sequência. E ele é síncrono porque a memória trabalha na mesma frequência do processador. Ou seja, pulsos elétricos gerados com a mesma frequência usada pelo processador fazem com que as memórias trabalhem sincronizadamente com o outros componentes do micro, tornando a operação mais eficiente.

A evolução

A eficiência da memória RAM está ligada à quantidade de dados que ela consegue enviar para o processador: quanto mais dados, num menor espaço de tempo, melhor. Essa velocidade tem a ver com a frequência (quanto maior a frequência, mas vezes a memória está enviando dados), e tem a ver com largura de banda - ou seja, quantos dados é possível transmitir de uma só vez. Daí a sigla DDR - double data rate, ou dupla taxa de transferência. Quando o padrão DDR surgiu ele fez exatamente isso, dobrou a taxa de transferência de dados de então. Depois do DDR, vieram o DDR 2 e o atual DDR 3 - cada número indica que houve a multiplicação por dois da taxa de transferência em relação à geração anterior. Memória com padrão DDR 4 já estão prontas para chegar ao mercado, e devem aparecer nos computadores no ano que vem.

Dual Channel

Apesar da evolução do padrão DDR, as memórias ainda não conseguem atingir a mesma velocidade do processador. Para tentar diminuir essa distância os computadores mais modernos lançam mão do recurso Dual Channel, ou canal duplo. A ideia é relativamente simples. Sempre trabalhando com número par de pentes, é possível dobrar a taxa de transmissão de dados, agrupando os bits que são transmitidos de cada vez. Ou seja: se você tem um computador com quatro pentes de memória, por exemplo, o controlador organiza a atividade das memórias para que as informações de dois pentes sejam transmitidas de uma só vez para o resto do computador, enquanto os outros dois pentes estão recebendo informações que vêm da máquina. Com isso, é possível dobrar a capacidade dos pentes. Por isso é importante que os pentes sejam idênticos. Já há placas que trabalha com Triple Channel, ou canal triplo. Nesse caso, sempre são necessários múltiplos de 3 para os pentes de memória. São máquinas que trabalham com 3, 6 ou 9 slots, por exemplo.

MONTAGEM DE HARDWARE(PEDRO ANÍSIO 1C)

A história do USB: Numa entrevista exclusiva, saiba como ele foi inventado, nas palavras de Ajay Bhatt, que teve a ideia em 1995

MONTAGEM DE HARDWARE(PEDRO ANÍSIO 1C)

Conheça seu micro:

conexões Fique por dentro das conexões mais comuns dos computadores

conexões Fique por dentro das conexões mais comuns dos computadores

MONTAGEM DE HARDWARE(PEDRO ANÍSIO 1C)

Super dicas para você escolher uma máquina acessível

Você pode comprar um computador barato que atende suas principais necessidades

domingo, 23 de setembro de 2012

SERIE DE VÍDEO SOBRE PACKET TRACER

O Packet Tracer é um programa educacional gratuito desenvolvido pela empresa Cisco com o objetivo de simulação de rede de computadores, através equipamentos e configurações presente em situações reais. O programa apresenta uma interface gráfica simples, com suportes multimídia (gráfica e sonora) que auxiliam na confecção das simulações.

Características

O programa Packet Tracer foi construído para o ensino de redes de computadores com simulações baseadas nos níveis de conhecimento exigido para obter uma certificação CCNA da Cisco. Ele oferece ferramentas capaz de visualização de redes, avaliações de medições complexas além da capacidade de criação de novas redes. É possível trabalhar com múltiplos usuário no mesmo projeto através da internet.

Ele pode ser utilizado através do sistema operacional Windows (XP, 2000, Vista Home Basic, e Vista Home Premium) e Linux (Ubuntu e Fedora). As versões atuais do programa já oferecem suporte para os novos protocolos utilizados nas indústrias e pelos governos como o IPv6, RSTP, SSH e outros.

Outra funcionalidade do programa é o activity wizard que permite a instrutores criarem cenários de rede customizados e instruções de feedbacks para avaliar seus alunos. O aluno também poderá aprender o modelo da Cisco, Internetwork Operating System (IOS), uma interface de comando de linha que facilita na configuração dos dispositivos ao invés dainterface gráfica.

Para o estudante

O programa possibilita ao estudante de redes:

a visualização do ambiente de rede para a criação, configuração e solução de problemas

a criação e visualização da transmissão de pacotes virtuais através da rede criada em tempo real

desenvolver habilidades para solução de problemas potenciais

criar e configurar complexas topologias de redes que estão muito além ao seus equipamentos disponíveis

encoraja o estudante a desafiar seus conhecimento em uma grande variedade de protocolos

Para o professor

Ao professor, o programa possibilita:

ensinar os conhecimentos ao nível de profundidade requirido por um CCNA

oferecer uma demostração visual e com animações de tecnologias complexas

auxiliar num trabalho colaborativo entre os alunos com acesso a distância

suporte a grande maioria das tecnologias exigidas pelos certificados da Cisco

[editar]Suportes

[editar]Protocolos

CategoriaProtocolos

Comutadores (switch): VLANs, 802.1q, trunkingEN, VTP, DTP, STP*, RSTP, switch multicamadasEN, EtherChannelEN

TCP/IP: HTTP, DHCP, DHCPv6, Telnet, SSH, TFTP, DNS, TCP*, UDP, IP, IPv6, ICMP, ICMPv6, ARP,IPv6 NDEN

Roteamento: estáticoEN, rota padrão, RIPv1, RIPv2, EIGRP, OSPF (simples e múltiplo), roteamento inter-VLAN

WAN: HDLC, PPP, Frame Relay*

* indica a modelagem das limitações reais

Equipamentos

Além do suporte de criação da topologia da rede, ele permite simular os seguintes equipamentos (modelos reais ou genéricos):

comutadores (switch)

Concentradores (Hub)

Pontes (Bridges)

Nuvens de armazenamento (Clouds)

Além disso, o programa permite interconectar esses dispositivos através de uma variedade de meios de transmissão.

[editar]Requisitos Mínimos

Processador: Pentium Intel 300 MHz ou equivalente

Memória RAM: 96 MB ou mais

Armazenamento: 250 MB de espaço livre em disco

Resolução de vídeo: 800 x 600 ou maior

Macromedia Flash Player 6.0 ou maior

Placa de Vídeo e Som

[editar]Aquisição

Apesar do programa ser considerado gratuito ele não poderá ser baixado por qualquer pessoa. Para ter acesso, terá que criar um "login acadêmico" através de alguma instituição de ensino associada a Cisco para então baixá-lo. A Cisco não tem qualquer versão do Packet Tracer para não estudantes.

SISTEMA OPERACIONAIS II

SISTEMA OPERACIONAIS II (PEDRO ANÍSIO) 2 B

SISTEMA OPERACIONAIS II (PEDRO ANÍSIO) 2 A

SISTEMA OPERACIONAIS II (OSVALDO PESSOA) 2 C

SITE PARA BAIXAR O VERSÃO UBUNTU

MONTAGEM DE HARDWARE(PEDRO ANÍSIO 1C)

Guia de compras: placas-mãe, processadores e memórias -

Tecmundo

MONTAGEM DE HARDWARE(PEDRO ANÍSIO 1C)

Como montar um computador - [Dicas: manutenção

de PCs] - Tecmundo

FALANDO DE UBUNTU...

Ubuntu é um sistema operacional baseado em Linux desenvolvido pela comunidade e é perfeito para notebooks, desktops e servidores. Ele contém todos os aplicativos que você precisa - um navegador web, programas de apresentação, edição de texto, planilha eletrônica, comunicador instantâneo e muito mais.

Saiba mais sobre o Ubuntu... »

O que é Ubuntu?

Ubuntu é um sistema operacional desenvolvido pela comunidade, e é perfeito para laptops, desktops e servidores. Seja para uso em casa, escola ou no trabalho, o Ubuntu contém todas as ferramentas que você necessita, desde processador de texto e leitor de emails a servidores web e ferramentas de programação.

O Ubuntu é e sempre será gratuito. Você não paga por nenhum encargo de licença. Você pode baixar, usar e compartilhar com seus amigos e familiares, na escola ou no trabalho, sem pagar nada por isto.

Nós lançamos uma nova versão para desktops e servidores a cada seis meses. O que significa que você sempre terá as últimas versões dos maiores e melhores aplicativos de código aberto que o mundo tem a oferecer.

O Ubuntu é desenvolvido visando segurança. Você tem atualizações de segurança gratuitas por pelo menos 18 meses para desktops e servidores. Com a versão de Longo Tempo de Suporte (LTS) você tem três anos de suporte para desktops, e cinco anos para servidores. Não é cobrado nenhum valor pela versão LTS, bem como qualquer outra, nós disponibilizamos livremente o melhor que podemos oferecer para todos sob os mesmos termos. Atualizações para novas versões do Ubuntu são e sempre serão gratuitas.

Tudo o que você precisa em apenas um CD, que lhe proporciona um ambiente completo e funcional. Programas adicionais são disponibilizados através da Internet.

O instalador gráfico lhe permite ter um sistema funcional de forma rápida e fácil. Uma instalação padrão deve levar menos de 30 minutos.Uma vez instalado, seu sistema está imediatamente pronto para o uso. Na versão desktop você tem um conjunto completo de aplicativos para produtividade, internet, imagens, jogos, entre outras ferramentas.

Na versão servidor você tem tudo o que precisa para ter seu servidor funcional sem coisas desnecessárias.

O que é o Ubuntu?

Ubuntu é uma antiga palavra africana que significa algo como "Humanidade para os outros" ou ainda "Sou o que sou pelo que nós somos". A distribuição Ubuntu traz o espírito desta palavra para o mundo do software livre. "Uma pessoa com Ubuntu está aberta e disponível aos outros, assegurada pelos outros, não sente intimidada que os outros sejam capazes e bons, para ele ou ela ter própria auto-confiança que vem do conhecimento que ele ou ela tem o seu próprio lugar no grande todo."

-- Arcebispo Desmond Tutu em Nenhum Futuro Sem Perdão (No Future Without Forgiveness).

TRABALHO DE REDES DE COMPUTADORES

TURMAS QUE DEVEM REALIZAR O TRABALHO DE REDES DE COMPUTADORES

SISTEMA OPERACIONAIS II (PEDRO ANÍSIO) 2 B

SISTEMA OPERACIONAIS II (OSVALDO PESSOA) 2 C

SISTEMA OPERACIONAIS II (PEDRO ANÍSIO) 2 A

1.FAZER UMA PESQUISA SOBRE PRINCIPAIS COMANDOS DO

LINUX

2.FAZER UMA PESQUISA SOBRE LINUX PARA SERVIDORES DE

REDES

Múltiplos roteadores (Cisco Packet Tracer)

ASSISTAM Este vídeo OS ALUNOS DA DISCIPLINA DE REDES DE COMPUTADORES exemplifica sobre o programa CISCO PACKET TRACER

sábado, 8 de setembro de 2012

MATERIAL SOBRE REDES(ENDEREÇAMENTO IP)

Quando você quer enviar uma carta a alguém, você... Ok, você não envia mais cartas; prefere e-mail ou deixar um recado no Facebook. Vamos então melhorar este exemplo: quando você quer enviar um presente a alguém, você obtém o endereço da pessoa e contrata os Correios ou uma transportadora para entregar. É graças ao endereço que é possível encontrar exatamente a pessoa a ser presenteada. Também é graças ao seu endereço - único para cada residência ou estabelecimento - que você recebe suas contas de água, aquele produto que você comprou em uma loja on-line, enfim.

Na internet, o princípio é o mesmo. Para que o seu computador seja encontrado e possa fazer parte da rede mundial de computadores, necessita ter um endereço único. O mesmo vale para websites, como o InfoWester: este fica em um servidor, que por sua vez precisa ter um endereço para ser localizado na internet. Isto é feito pelo endereço IP (IP Address), recurso que também é utilizado para redes locais, como a existente na empresa que você trabalha, por exemplo.

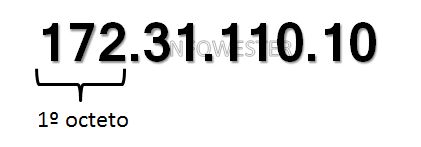

O endereço IP é uma sequência de números composta de 32 bits. Esse valor consiste em um conjunto de quatro sequências de 8 bits. Cada uma destas é separada por um ponto e recebe o nome de octeto ou simplesmente byte, já que um byte é formado por 8 bits. O número 172.31.110.10 é um exemplo. Repare que cada octeto é formado por números que podem ir de 0 a 255, não mais do que isso.

A divisão de um IP em quatro partes facilita a organização da rede, da mesma forma que a divisão do seu endereço em cidade, bairro, CEP, número, etc, torna possível a organização das casas da região onde você mora. Neste sentido, os dois primeiros octetos de um endereço IP podem ser utilizados para identificar a rede, por exemplo. Em uma escola que tem, por exemplo, uma rede para alunos e outra para professores, pode-se ter 172.31.x.x para uma rede e 172.32.x.x para a outra, sendo que os dois últimos octetos são usados na identificação de computadores.

Classes de endereços IP

Neste ponto, você já sabe que os endereços IP podem ser utilizados tanto para identificar o seu computador dentro de uma rede, quanto para identificá-lo na internet.

Se na rede da empresa onde você trabalha o seu computador tem, como exemplo, IP 172.31.100.10, uma máquina em outra rede pode ter este mesmo número, afinal, ambas as redes são distintas e não se comunicam, sequer sabem da existência da outra. Mas, como a internet é uma rede global, cada dispositivo conectado nela precisa ter um endereço único. O mesmo vale para uma rede local: nesta, cada dispositivo conectado deve receber um endereço único. Se duas ou mais máquinas tiverem o mesmo IP, tem-se então um problema chamado "conflito de IP", que dificulta a comunicação destes dispositivos e pode inclusive atrapalhar toda a rede.

Para que seja possível termos tanto IPs para uso em redes locais quanto para utilização na internet, contamos com um esquema de distribuição estabelecido pelas entidades IANA (Internet Assigned Numbers Authority) eICANN (Internet Corporation for Assigned Names and Numbers) que, basicamente, divide os endereços em três classes principais e mais duas complementares. São elas:

Classe A: 0.0.0.0 até 127.255.255.255 - permite até 128 redes, cada uma com até 16.777.214 dispositivos conectados;

Classe B: 128.0.0.0 até 191.255.255.255 - permite até 16.384 redes, cada uma com até 65.536 dispositivos;

Classe C: 192.0.0.0 até 223.255.255.255 - permite até 2.097.152 redes, cada uma com até 254 dispositivos;

Classe D: 224.0.0.0 até 239.255.255.255 - multicast;

Classe E: 240.0.0.0 até 255.255.255.255 - multicast reservado.

As três primeiras classes são assim divididas para atender às seguintes necessidades:

- Os endereços IP da classe A são usados em locais onde são necessárias poucas redes, mas uma grande quantidade de máquinas nelas. Para isso, o primeiro byte é utilizado como identificador da rede e os demais servem como identificador dos dispositivos conectados (PCs, impressoras, etc);

- Os endereços IP da classe B são usados nos casos onde a quantidade de redes é equivalente ou semelhante à quantidade de dispositivos. Para isso, usam-se os dois primeiros bytes do endereço IP para identificar a rede e os restantes para identificar os dispositivos;

- Os endereços IP da classe C são usados em locais que requerem grande quantidade de redes, mas com poucos dispositivos em cada uma. Assim, os três primeiros bytes são usados para identificar a rede e o último é utilizado para identificar as máquinas.

Quanto às classes D e E, elas existem por motivos especiais: a primeira é usada para a propagação de pacotes especiais para a comunicação entre os computadores, enquanto que a segunda está reservada para aplicações futuras ou experimentais.

Vale frisar que há vários blocos de endereços reservados para fins especiais. Por exemplo, quando o endereço começa com 127, geralmente indica uma rede "falsa", isto é, inexistente, utilizada para testes. No caso do endereço 127.0.0.1, este sempre se refere à própria máquina, ou seja, ao próprio host, razão esta que o leva a ser chamado de localhost. Já o endereço 255.255.255.255 é utilizado para propagar mensagens para todos os hosts de uma rede de maneira simultânea.

Endereços IP privados

Há conjuntos de endereços das classes A, B e C que são privados. Isto significa que eles não podem ser utilizados na internet, sendo reservados para aplicações locais. São, essencialmente, estes:

- Classe A: 10.0.0.0 à 10.255.255.255;

- Classe B: 172.16.0.0 à 172.31.255.255;

- Classe C: 192.168.0.0 à 192.168.255.255.

- Classe B: 172.16.0.0 à 172.31.255.255;

- Classe C: 192.168.0.0 à 192.168.255.255.

Máscara de sub-rede

As classes IP ajudam na organização deste tipo de endereçamento, mas podem também representar desperdício. Uma solução bastante interessante para isso atende pelo nome de máscara de sub-rede, recurso onde parte dos números que um octeto destinado a identificar dispositivos conectados (hosts) é "trocado" para aumentar a capacidade da rede. Para compreender melhor, vamos enxergar as classes A, B e C da seguinte forma:

- A: N.H.H.H;

- B: N.N.H.H;

- C: N.N.N.H.

- B: N.N.H.H;

- C: N.N.N.H.

N significa Network (rede) e H indica Host. Com o uso de máscaras, podemos fazer uma rede do N.N.H.H se "transformar" em N.N.N.H. Em outras palavras, as máscaras de sub-rede permitem determinar quantos octetos e bits são destinados para a identificação da rede e quantos são utilizados para identificar os dispositivos.

Para isso, utiliza-se, basicamente, o seguinte esquema: se um octeto é usado para identificação da rede, este receberá a máscara de sub-rede 255. Mas, se um octeto é aplicado para os dispositivos, seu valor na máscara de sub-rede será 0 (zero). A tabela a seguir mostra um exemplo desta relação:

Classe

|

Endereço IP

|

Identificador da rede

|

Identificador do computador

|

Máscara de sub-rede

|

A

|

10.2.68.12

|

10

|

2.68.12

|

255.0.0.0

|

B

|

172.31.101.25

|

172.31

|

101.25

|

255.255.0.0

|

C

|

192.168.0.10

|

192.168.0

|

10

|

255.255.255.0

|

Você percebe então que podemos ter redes com máscara 255.0.0.0, 255.255.0.0 e 255.255.255.0, cada uma indicando uma classe. Mas, como já informado, ainda pode haver situações onde há desperdício. Por exemplo, suponha que uma faculdade tenha que criar uma rede para cada um de seus cinco cursos. Cada curso possui 20 computadores. A solução seria então criar cinco redes classe C? Pode ser melhor do que utilizar classes B, mas ainda haverá desperdício. Uma forma de contornar este problema é criar uma rede classe C dividida em cinco sub-redes. Para isso, as máscaras novamente entram em ação.

Nós utilizamos números de 0 a 255 nos octetos, mas estes, na verdade, representam bytes (linguagem binária). 255 em binário é 11111111. O número zero, por sua vez, é 00000000. Assim, a máscara de um endereço classe C, 255.255.255.0, é:

11111111.11111111.11111111.00000000

Perceba então que, aqui, temos uma máscara formada por 24 bits 1: 11111111 + 11111111 + 11111111 (se estiver confuso, leia este artigo sobre bits e bytes). Para criarmos as nossas sub-redes, temos que ter um esquema com 25, 26 ou mais bits, conforme a necessidade e as possibilidades. Em outras palavras, precisamos trocar alguns zeros do último octeto por 1.

Suponha que trocamos os três primeiros bits do último octeto (sempre trocamos da esquerda para a direita), resultando em:

11111111.11111111.11111111.11100000

Se fizermos o número 2 elevado pela quantidade de bits "trocados", teremos a quantidade possível de sub-redes. Em nosso caso, temos 2^3 = 8. Temos então a possibilidade de criar até oito sub-redes. Sobrou cinco bits para o endereçamento dos host. Fazemos a mesma conta: 2^5 = 32. Assim, temos 32 dispositivos em cada sub-rede (estamos fazendo estes cálculos sem considerar limitações que possam impedir o uso de todos os hosts e sub-redes).

11100000 corresponde a 224, logo, a máscara resultante é 255.255.255.224.

Perceba que esse esquema de "trocar" bits pode ser empregado também em endereços classes A e B, conforme a necessidade. Vale ressaltar também que não é possível utilizar 0.0.0.0 ou 255.255.255.255 como máscara.

IP estático e IP dinâmico

IP estático (ou fixo) é um endereço IP dado permanentemente a um dispositivo, ou seja, seu número não muda, exceto se tal ação for executada manualmente. Como exemplo, há casos de assinaturas de acesso à internet via ADSL onde o provedor atribui um IP estático aos seus assinantes. Assim, sempre que um cliente se conectar, usará o mesmo IP.

O IP dinâmico, por sua vez, é um endereço que é dado a um computador quando este se conecta à rede, mas que muda toda vez que há conexão. Por exemplo, suponha que você conectou seu computador à internet hoje. Quando você conectá-lo amanhã, lhe será dado outro IP. Para entender melhor, imagine a seguinte situação: uma empresa tem 80 computadores ligados em rede. Usando IPs dinâmicos, a empresa disponibiliza 90 endereços IP para tais máquinas. Como nenhum IP é fixo, um computador receberá, quando se conectar, um endereço IP destes 90 que não estiver sendo utilizado. É mais ou menos assim que os provedores de internet trabalham.

O método mais utilizado na distribuição de IPs dinâmicos é o protocolo DHCP (Dynamic Host Configuration Protocol).

IP nos sites

Você já sabe que os sites na Web também necessitam de um IP. Mas, se você digitar em seu navegadorwww.infowester.com, por exemplo, como é que o seu computador sabe qual o IP deste site ao ponto de conseguir encontrá-lo?

Quando você digitar um endereço qualquer de um site, um servidor de DNS (Domain Name System) é consultado. Ele é quem informa qual IP está associado a cada site. O sistema DNS possui uma hierarquia interessante, semelhante a uma árvore (termo conhecido por programadores). Se, por exemplo, o sitewww.infowester.com é requisitado, o sistema envia a solicitação a um servidor responsável por terminações ".com". Esse servidor localizará qual o IP do endereço e responderá à solicitação. Se o site solicitado termina com ".br", um servidor responsável por esta terminação é consultado e assim por diante.

IPv6

O mundo está cada vez mais conectado. Se, em um passado não muito distante, você conectava apenas o PC da sua casa à internet, hoje o faz com o celular, com o seu notebook em um serviço de acesso Wi-Fi no aeroporto e assim por diante. Somando este aspecto ao fato de cada vez mais pessoas acessarem a internet no mundo inteiro, nos deparamos com um grande problema: o número de IPs disponíveis deixa de ser suficiente para toda as (futuras) aplicações.

A solução para este grande problema (grande mesmo, afinal, a internet não pode parar de crescer!) atende pelo nome de IPv6, uma nova especificação capaz de suportar até - respire fundo - 340.282.366.920.938.463.463.374.607.431.768.211.456 de endereços, um número absurdamente alto!

O IPv6 não consiste, necessariamente, apenas no aumento da quantidade de octetos. Um endereço do tipo pode ser, por exemplo:

FEDC:2D9D:DC28:7654:3210:FC57:D4C8:1FFF

Para compreender o que isso significa e saber mais detalhes, veja a matéria O que é IPv6?.

Finalizando

LIVROS SUGERIDOS:

- Protocolo TCP/IP

- Redes de computadores para leigos

- Arquitetura de redes de computadores

- Outros livros sobre redes

Com o surgimento do IPv6, tem-se a impressão de que a especificação tratada neste texto, o IPv4, vai sumir do mapa. Isso até deve acontecer, mas vai demorar bastante. Durante essa fase, que podemos considerar de transição, o que veremos é a "convivência" entre ambos os padrões. Não por menos, praticamente todos os sistemas operacionais atuais e a maioria dos dispositivos de rede estão aptos a lidar tanto com um quanto com o outro. Por isso, se você é ou pretende ser um profissional que trabalha com redes ou simplesmente quer conhecer mais o assunto, procure se aprofundar nas duas especificações.

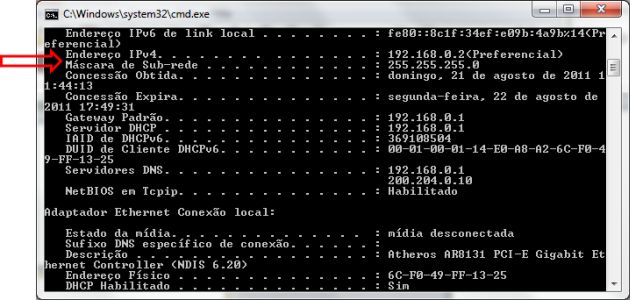

A esta altura, você também deve estar querendo descobrir qual o seu IP. Cada sistema operacional tem uma forma de mostrar isso. Se você é usuário de Windows, por exemplo, pode fazê-lo digitando cmd em um campo do Menu Iniciar e, na janela que surgir, informar ipconfig /all e apertar Enter. Em ambientes Linux, o comando é ifconfig.

Perceba, no entanto, que se você estiver conectado a partir de uma rede local - tal como uma rede wireless - visualizará o IP que esta disponibiliza à sua conexão. Para saber o endereço IP do acesso à internet em uso pela rede, você pode visitar sites como whatsmyip.org.

Escrito por Emerson Alecrim - Publicado em 21_08_2011 - Atualizado em 21_08_2011

QUESTIONÁRIO DE REDES

Disciplina de Redes

1) Defina rede de computadores.

2) Para que as redes de computadores são utilizadas comumente?

3) Quais são as camadas definidas no modelo OSI/ISO?

4) O que diferencia uma rede de

computadores de um sistema distribuído?

5) Defina protocolo de rede.

6) O que é uma arquitetura de rede?

7) Qual a entidade de define os padrões da Internet?

8) Qual o protocolo que atua na camada de rede do modelo TCP/IP?

9) Cite dois protocolos de transporte do modelo TCP/IP.

10) Como funciona a troca de mensagens no modelo cliente/servidor?

11) Cite algumas aplicações disponíveis na Internet.

12) Exemplifique quatro formas de comércio eletrônico.

13) Comente sobre os dois tipos de tecnologias de transmissão em uso

atualmente e cite onde geralmente se enquadram as redes locais.

14) As redes podem ser classificadas em escala, no sentido de espaço em

que as mesmas atuam, cite um exemplo desta classificação.

15) O que caracteriza uma rede local (LAN)?

16) Qual o padrão de rede local mais difundido hoje em dia? Qual entidade

fez sua padronização?

17) O que é uma topologia de rede?

18) Cite algumas topologias de redes locais de difusão.

19) Como podemos dividir as redes sem fio para estudo?

20) Qual o padrão utilizado hoje em dia para rede sem fio local? Quem fez

sua padronização?

21) Como se chama um conjunto de redes interconectadas?

22) Como geralmente é organizado o software de uma rede de computadores?

23) O que define as interfaces entre camadas adjacentes de redes

computadores?

*24) O que geralmente acontece quando uma mensagem chega de uma camada

superior?

25) Comente sobre serviços orientados a conexão e serviços não orientados

a conexão.

26) Quais foram os princípios para se chegar as 7 camadas do modelo

OSI/ISO?

27) O que a camada física deve garantir?

28) As redes de difusão têm uma questão adicional a ser resolvida na

camada de enlace de dados que é o controle de acesso ao canal compartilhado.

Como este problema é resolvido?

29) Cite uma atribuição da camada de rede.

30) Qual é a primeira camada fim-a-fim do modelo OSI/ISO?

31) Quais são as camadas do modelo TCP/IP?

sexta-feira, 7 de setembro de 2012

SÉRIE REDES DE COMPUTADORES

ALUNOS ASSISTAM ESTÁ SERIE DE VÍDEO PARA FAZER UM TRABALHO PARA 3 BIMESTRE

BÁSICAS DA ARQUITETURA OSI

Este vídeo e material complementar de disciplina Redes de Computadores:Assistam

CURSO DE REDES DE COMPUTADOR

Pessoal que estuda a disciplina Redes de computadores, escute esta podcast que iremos fazer um trabalho sobre este áudio

RESULTADO DE PROVAS SISTEMA OPERACIONAIS II (PEDRO ANÍSIO) 2 B

RECUPERAÇÃO SERÁ NESTA SEXTA-FEIRA, 14 DE

SETEMBRO 2012. APROVEITEM PARA ESTUDAR... BOM FERIADÃO. QUALQUER DUVIDA

MANDE UM EMAIL... ASSUNTO DA PROVA: ASSUNTO PARA PROVA SISTEMA OPERACIONAL 2

|

N

|

Nome

|

Nota

|

|

1

|

ALLANAHELLEN

|

RECUPERAÇÃO

|

|

2

|

ALERSON BERGUES LIRA MONTEIRO

|

PASSOU

|

|

3

|

ALINE DE SOUZA

|

PASSOU

|

|

4

|

ANA BEATRIZ GOMES PINHO

|

RECUPERAÇÃO

|

|

5

|

ANDRESON FRANÇOIS LIRA MONTEIRO

|

PASSOU

|

|

6

|

ARTHUR VICTOR

|

PASSOU

|

|

7

|

CICERO ANIZIO BARBOZA

|

PASSOU

|

|

8

|

DANIEL RODRIGUES

|

RECUPERAÇÃO

|

|

9

|

ERIKA LUANA

|

PASSOU

|

|

10

|

FELIPE THIAGO

|

RECUPERAÇÃO

|

|

11

|

GISLAYNE KATINY

|

RECUPERAÇÃO

|

|

12

|

IANKA ELEN NASCIMENTO

|

PASSOU

|

|

13

|

IEDA LOUISE LUCAS

|

RECUPERAÇÃO

|

|

14

|

IVANILDA DA CRUZ

|

RECUPERAÇÃO

|

|

15

|

LEANDRO GONÇALVES

|

PASSOU

|

|

16

|

MICHELE PEREIRA

|

RECUPERAÇÃO

|

|

17

|

NADJA CRISPIM

|

RECUPERAÇÃO

|

|

18

|

RAYANA MONIQUE

|

PASSOU

|

|

19

|

RENAN SARAIVA

|

RECUPERAÇÃO

|

|

20

|

ROBERTA DE BRITO

|

PASSOU

|

|

21

|

SAMARA CAROLINE

|

RECUPERAÇÃO

|

|

22

|

ANA CARMEN

|

RECUPERAÇÃO

|

Assinar:

Comentários (Atom)